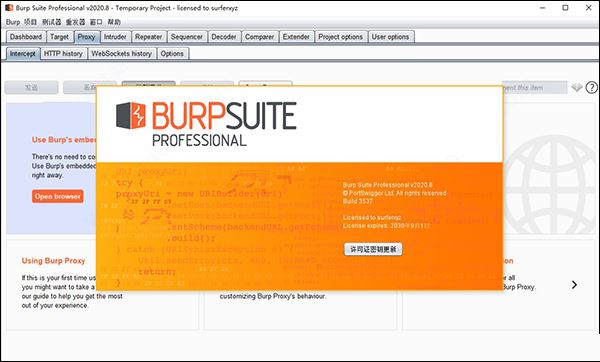

burpsuite2020破解版下载 Burp Suite Pro 2020渗透测试工具 v2020.8 中文安装版(附安装教程)

burpsuite2020是一款用于测试Web安全性的电脑网络安全测试软件,全称为burp suite professional2020,主要是为信息安全从业人员们分享的,为用户分享了执行Web应用程序安全性测试的简单方法,同时内置Proxy、Spider、Scanner、Intruder、Repeater、Sequencer、Decoder、Comparer等多个工具模块供用户自由选择使用,并都是成型的渗透测试工具,直接采用了自动测试和半自动测试的方式,知识兔使用起来十分方便,而且知识兔在burpsuite2020中不仅涵盖了100多个通用漏洞,而且知识兔其中的扫描逻辑会不断进行改进,知识兔以确保能够帮助用户快速的找到最新的漏洞和现有漏洞的新情况,知识兔从而更好的帮助用户进行拦截、修改、重新放置数据包等进行测试,轻松满足用户的使用需求。除此之外,在burpsuite2020软件里面,不但可以通过利用AST技术、配置扫描、浏览器驱动扫描等功能来进行自动扫描漏洞,知识兔还能手动管理侦查数据、测试知识兔点击劫持攻击、暴露隐藏的攻击面等渗透测试功能,知识兔以便可以全方面的为你分享一定的安全性。

ps:本次知识兔小编为用户们分享的是burpsuite2020破解版,附带了相对应的注册机可以有效的帮助大家免费激活软件,并该版本还是汉化版的,更适合国人使用,欢迎有需要的用户们免费下载体验。

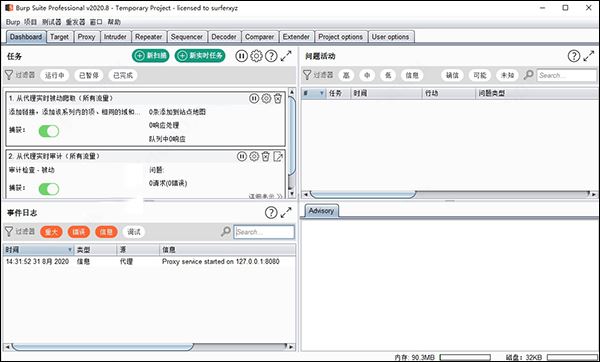

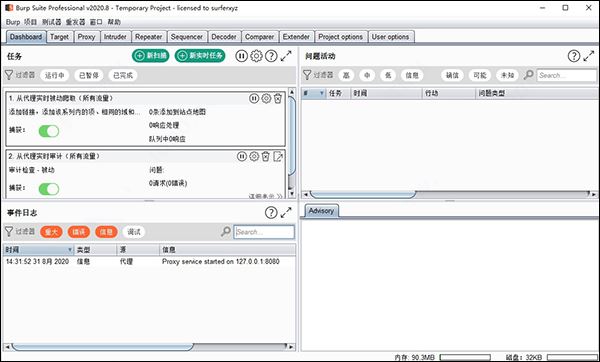

burpsuite2020破解版安装教程:

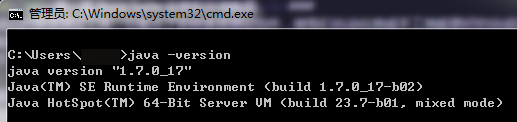

注意:Burp Suite Pro 2020.8版本需要 JDK 9 以上才能运行,否则会出现闪退情况。

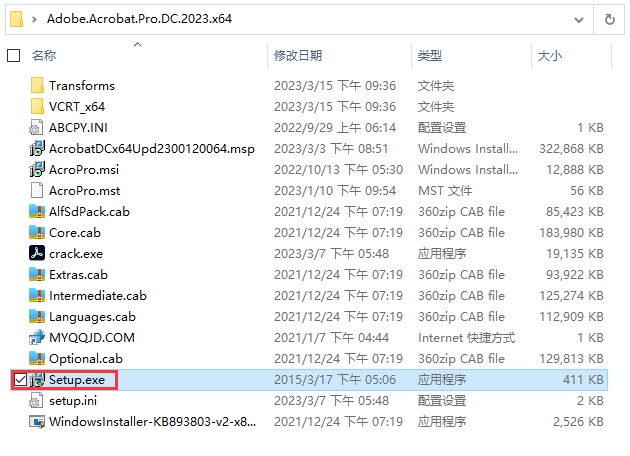

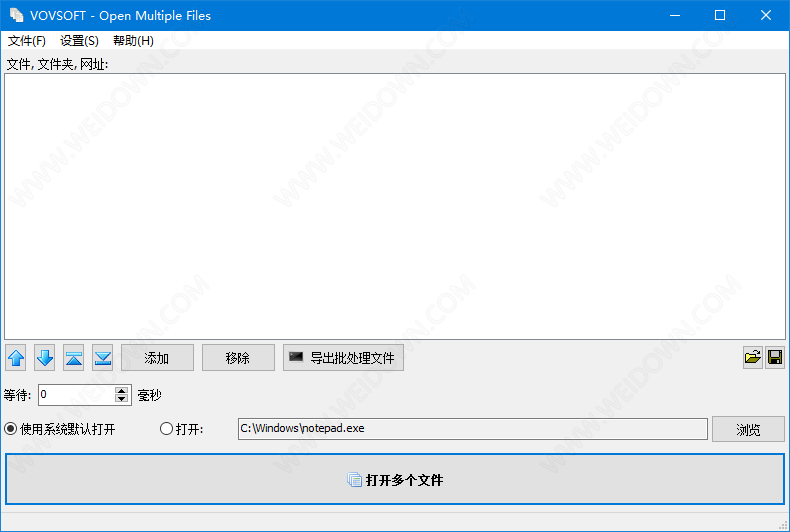

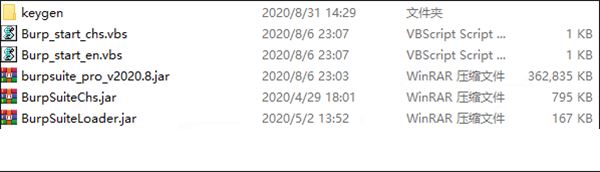

1、知识兔下载解压,得到burp suite professional2020中文程序和注册机文件;

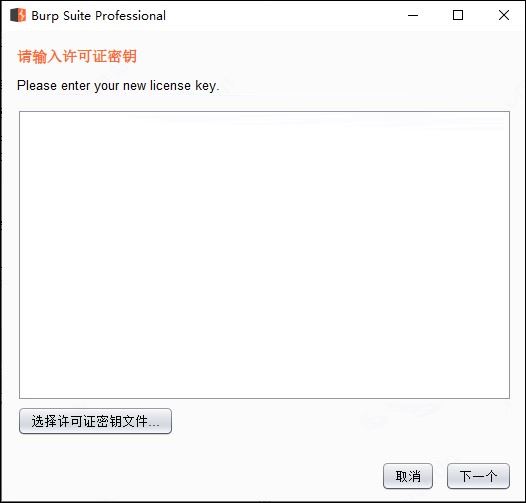

2、首先,知识兔双击 “Burp_start_chs.vbs” 可以启动中文版软件, “Burp_start_en.vbs” 是英文版,提示输入许可证;

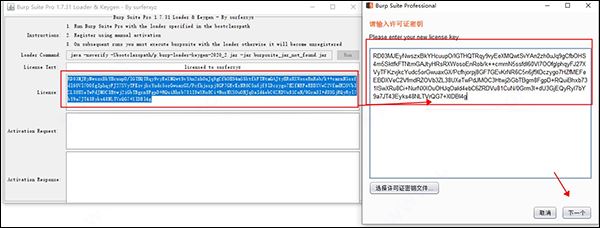

3、打开注册机,将许可证密钥复制然后知识兔点击下一步;

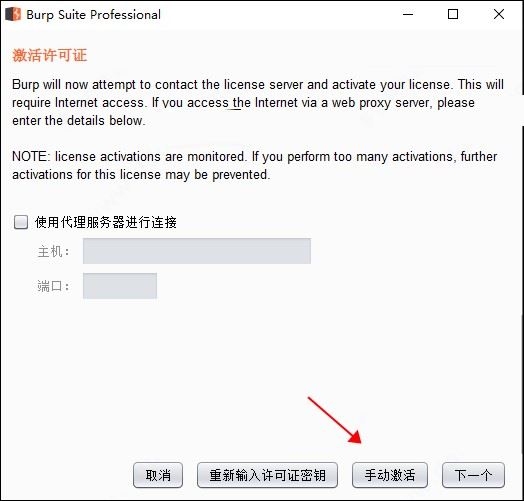

4、弹出激活方式,这里知识兔选择手动激活;

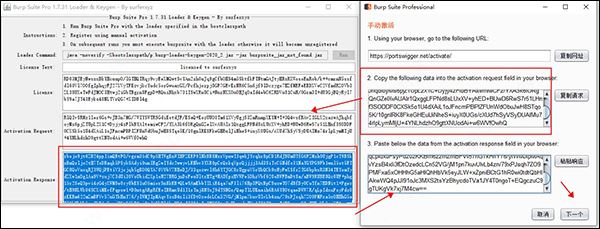

5、知识兔将激活请求复制到注册机,然后知识兔再将激活响应复制到软件内,即可完成激活;

6、至此,burp suite professional2020中文破解版成功破解,所有功能全部免费使用。

功能介绍

一、Web漏洞扫描程序

1、涵盖了100多个通用漏洞,例如SQL注入和跨站点脚本(XSS),在OWASP前10名中的所有漏洞中均具有出色的性能。

2、Burp的尖端 Web应用程序搜寻器 准确地映射内容和功能,自动处理会话,状态更改,易失性内容和应用程序登录。

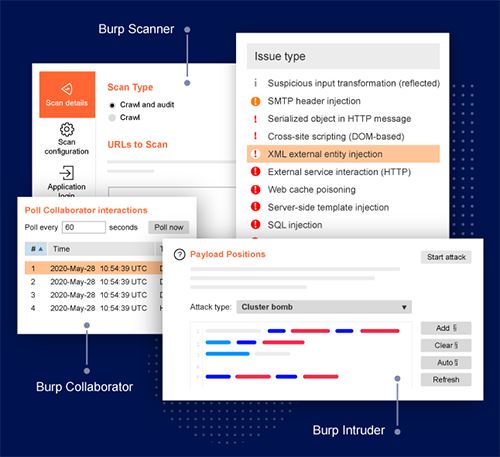

3、Burp Scanner包括一个完整的 JavaScript分析 引擎,该引擎结合了静态(SAST)和动态(DAST)技术,知识兔用于检测客户端JavaScript(例如基于DOM的跨站点脚本)中的安全漏洞。

4、Burp率先使用高度创新 的带外技术(OAST) 来增强传统的扫描模型。Burp Collaborator技术使Burp可以检测在应用程序外部行为中完全不可见的服务器端漏洞,甚至报告在扫描完成后异步触发的漏洞。

5、Burp Infiltrator技术可用于检测目标应用程序,知识兔以在其有效负载到达应用程序内的危险API时向Burp Scanner分享实时反馈,知识兔从而执行交互式应用程序安全测试(IAST)。

6、Burp的扫描逻辑会不断进行改进,知识兔以确保能够找到最新的漏洞和现有漏洞的新情况。近年来,Burp成为第一台检测Burp研究团队首创的新型漏洞的扫描仪,知识兔包括模板注入和Web缓存中毒。

7、所有报告的漏洞均包含详细的自定义建议。这些内容包括问题的完整说明以及逐步的修复建议。会针对每个问题动态生成建议性措词,并准确描述任何特殊功能或补救点。

二、先进的手动工具

1、使用Burp项目文件实时增量保存您的工作,并从上次中断的地方无缝接听。

2、使用配置库可以使用不同的设置快速启动目标扫描。

3、在Burp的中央仪表板上查看所有发现的漏洞的实时反馈。

4、知识兔将手动插入点放置 在请求中的任意位置,知识兔以通知扫描仪有关非标准输入和数据格式的信息。

5、浏览时 使用 实时扫描, 以完全控制针对哪些请求执行的操作。

6、Burp可以选择报告所有反映和存储的输入,即使知识兔尚未确认漏洞,知识兔也可以方便手动测试跨站点脚本之类的问题。

7、您可以导出发现的漏洞的格式精美的HTML报告。

8、CSRF PoC Generator函数可用于为给定请求生成概念验证跨站点请求伪造(CSRF)攻击。

9、内容发现功能可用于发现隐藏的内容和未与可浏览的可见内容链接的功能。

10、目标分析器功能可用于分析目标Web应用程序,并告诉您它包含多少个静态和动态URL,知识兔以及每个URL包含多少个参数。

11、Burp Intruder是用于自动化针对应用程序的自定义攻击的高级工具。它可以用于多种目的,知识兔以提高手动测试的速度和准确性。

12、入侵者捕获详细的攻击结果,并以表格形式清晰地显示有关每个请求和响应的所有相关信息。捕获的数据包括有效载荷值和位置,HTTP状态代码,响应计时器,cookie,重定向数以及任何已配置的grep或数据提取设置的结果。

三、基本手动工具

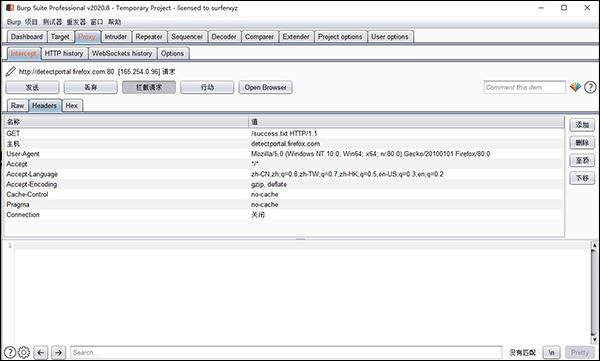

1、Burp Proxy允许手动测试人员拦截浏览器和目标应用程序之间的所有请求和响应,即使知识兔使用HTTPS时也是如此。

2、您可以查看,编辑或删除单个消息,知识兔以操纵应用程序的服务器端或客户端组件。

3、该代理历史记录所有请求和响应通过代理的全部细节。

4、您可以用注释和彩色突出显示来注释单个项目,知识兔以便标记有趣的项目,知识兔以便以后进行手动后续操作。

5、Burp Proxy可以对响应执行各种自动修改,知识兔以方便测试。例如,您可以取消隐藏隐藏的表单字段,启用禁用的表单字段并删除JavaScript表单验证。

6、您可以使用匹配和替换规则,将自定义修改自动应用于通过代理传递的请求和响应。您可以创建对消息标题和正文,请求参数或URL文件路径进行操作的规则。

7、Burp有助于消除拦截HTTPS连接时可能发生的浏览器安全警告。安装时,Burp会生成一个唯一的CA证书,您可以将其安装在浏览器中。然后知识兔,为您访问的每个域生成主机证书,并由受信任的CA证书签名。

8、Burp支持对非代理感知客户端的无形代理,知识兔从而可以测试非标准用户代理,例如胖客户端应用程序和某些移动应用程序。

9、HTML5 WebSockets消息以与常规HTTP消息相同的方式被拦截并记录到单独的历史记录中。

10、您可以配置细粒度的拦截规则,知识兔以精确控制要拦截的消息,知识兔从而使您可以专注于最有趣的交互。

11、该目标站点地图显示所有已在网站被发现被测试的内容。内容以树形视图显示,该视图与站点的URL结构相对应。在树中选择分支或节点将显示单个项目的列表,并在需要时分享完整的详细信息,知识兔包括请求和响应。

12、所有请求和响应都显示在功能丰富的HTTP消息编辑器中。这分享了对基础消息的大量视图,知识兔以帮助分析和修改其内容。

13、可以在Burp工具之间轻松发送单独的请求和响应,知识兔以支持各种手动测试工作流程。

14、使用Repeater工具,您可以手动编辑和重新发出单个请求,知识兔以及完整的请求和响应历史记录。

15、Sequencer工具用于使用标准密码测试的随机性对会话令牌进行统计分析

16、解码器工具使您可以在现代网络上使用的常见编码方案和格式之间转换数据。

17、Clickbandit工具针对易受攻击的应用程序功能生成有效的Clickjacking攻击。

18、比较器工具在成对的请求和响应或其他有趣的数据之间执行视觉区别。

19、您可以创建自定义会话处理规则来处理特定情况。会话处理规则可以自动登录,检测和恢复无效的会话以及获取有效的CSRF令牌。

20、强大的Burp Extender API允许扩展自定义Burp的行为并与其他工具集成。Burp扩展的常见用例包括即时修改HTTP请求和响应,自定义Burp UI,添加自定义扫描程序检查以及访问关键的运行时信息,知识兔包括爬网和扫描结果。

21、该BAPP商店是贡献的爆发式的用户社区随时可以使用扩展的存储库。只需在Burp UI中单击即可安装这些工具。

burp suite使用教程

1、首先需要安装一个java环境。

2、然后知识兔需要下载好一个burpsuite的软件,如果知识兔是jar包就用java -jar 打开就可以了。

3、如果知识兔要使用代理的话,知识兔可以使用火狐插件FoxyProxy设置。

4、Burp Suite 2020也要对应设置好。

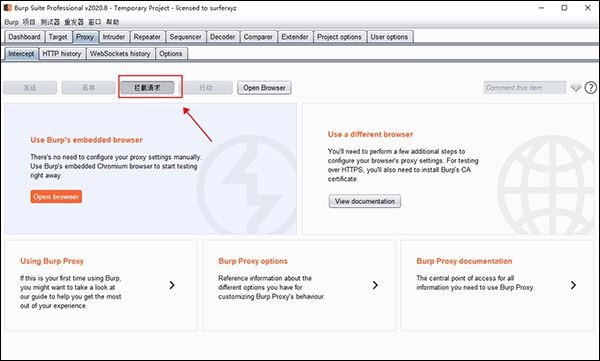

5、先知识兔点击这里就可以对访问的流量进行一个拦截。

6、浏览器对网址进行访问,即可成功截取请求信息。

软件特点

1、自动收获低垂的水果

Web漏洞扫描程序是Burp Suite Professional的核心。这是世界上许多最大的组织信任的扫描仪。

该扫描仪涵盖整个OWASP Top 10,并且知识兔能够进行被动和主动分析。当然,开发工作由PortSwigger的世界领先研究团队负责。2、通过人工指导的自动化节省更多时间

使用纯自动化工具无法找到每个Web安全漏洞。许多需要某种形式的人工输入。但是,利用这些漏洞通常可能是一件令人厌烦的任务。Burp Intruder等强大的省力工具可让您更好地利用自己的时间。当对漏洞进行模糊处理或使用其他蛮力技术时,尤其如此。

3、瑞士黑客专用刀

很容易看出Burp Suite Pro为何起作用。这是一个真正的一站式解决方案,可快速,可靠地发现和利用Web应用程序中的漏洞。但这还不止于此。通过BApp Store,您可以访问数百个社区生成的插件。Burp Suite的Extender API允许您编写自己的。通过以这种方式增强Burp Suite Pro的功能,其应用几乎变得无限。

4、业界最受欢迎的工具

Burp Suite Professional在130多个国家/地区拥有40,000多名用户。这使其成为用于Web安全测试的世界上使用最广泛的工具箱。这不是偶然发生的。知识兔的工具众所周知是用户知识的倍增器。

5、其他人跟随

Burp最初由知识兔的创始人Dafydd Stuttard撰写。您可能会从The Web Application Hacker’s Handbook(关于Web安全的事实上的标准教科书)中知道Daf的名字。Daf仍然领导知识兔的开发团队。没有研究,您将无法拥有最先进的工具- 知识兔的团队是首屈一指的。PortSwigger致力于教育,您将在全球各地的会议上找到知识兔。

burpsuite2020相关问题

1、什么是网站漏洞扫描?

网站漏洞扫描是发现网站安全漏洞的最快方法。防御者可以定期运行自动扫描-允许他们修复出现的问题。考虑到网络安全的快速发展,这一点很重要。如果知识兔没有漏洞扫描,则很难保持和保持合规性/避免数据泄露。

为此,防御者使用一种称为Web漏洞扫描程序的软件。漏洞扫描程序比手动测试有效得多,并且知识兔最好的工具可以标记除最奇特的bug外的所有bug。软件的核心的漏洞扫描器就是这样一种工具。

2、为什么需要漏洞扫描器?

数据保护法规正在增加。数据泄露的潜在后果比以往任何时候都要糟。但是,缺乏安全意识意味着网站通常建有漏洞-使其面临遭受网络攻击的风险。通过使用软件之类的软件进行漏洞测试,您可以大大降低风险。

甚至专家渗透测试人员都可以从使用漏洞扫描程序中受益。人们根本无法像计算机那样快速,详细地检查网站。并且知识兔使用扫描仪将在短期内概述站点的安全性。这使戊二酸酯可以自由地使用他们的技能来探测深奥的缺陷。

3、Burp Web漏洞扫描程序可以做什么?

知识兔的扫描仪可以使用被动和主动两种方法来测试站点的安全性。这些方法中更具攻击性的-主动扫描-实际上将模拟攻击以发现漏洞。软件允许您根据自己的需要量身定制扫描-无论您需要快速,简单的方法还是更深入的安全性视图。

Burp Scanner可以检测到一系列常见错误,知识兔包括跨站点脚本(XSS)和SQL注入。但这远不止于此-检测大量其他漏洞。HTTP请求走私是最近的一个例子,并大量建立在PortSwigger的研究基础上。

4、如何选择漏洞扫描软件?

由于Web漏洞扫描程序有许多用途,因此它们往往以不同的方式打包。例如,PortSwigger同时生产本软件和Enterprise Edition。两者都包含Burp Web漏洞扫描程序,但是它们是非常不同的软件。

软件是面向漏洞赏金猎人和渗透测试人员的高级工具包。软件企业版是适用于组织和开发团队的可扩展的自动扫描仪。如您所见,各种各样的组织选择Burp来分享保护

翻译对照

BurpBurpSuitesave state wizard保存状态向导

restore state恢复状态

Remember setting记住设置

restore defaults恢复默认

Intruder入侵者

Start attack开始攻击(爆破)

Actively scan defined insertion points定义主动扫描插入点

Repeater中继器

New tab behavior新标签的行为

Automatic payload positions自动负载位置

config predefined payload lists配置预定义的有效载荷清单

Update content-length更新内容长度

unpack gzip/deflate解压gzip/放弃

Follow redirections跟随重定向

process cookies in redirections在重定向过程中的cookies

View视图

Action行为

功能项

Target目标

Proxy代理

Spider蜘蛛

Scanner扫描

Intruder入侵者

Repeater中继器

Sequencer定序器

Decoder解码器

Comparer比较器

Extender扩展

Options设置

Detach分离

Filter过滤器

SiteMap网站地图

Scope范围

Filter by request type通过请求过滤

Intercept拦截

response Modification响应修改

match and replace匹配和替换

ssl pass throughSSL通过

Miscellaneous杂项

spider status蜘蛛状态

crawler settings履带式设置

passive spidering被动蜘蛛

form submission表单提交

application login应用程序登录

spider engine蜘蛛引擎

scan queue扫描队列

live scanning现场扫描

live active scanning现场主动扫描

live passive scanning现场被动扫描

attack insertion points攻击插入点

active scanning optimization主动扫描优化

active scanning areas主动扫描区域

passive scanning areas被动扫描区域

Payload有效载荷

payload processing有效载荷处理

select live capture request选择现场捕获请求

token location within response内响应令牌的位置

live capture options实时捕捉选项

Manual load手动加载

Analyze now现在分析

Platform authentication平台认证

Upstream proxy servers上游代理服务器

Grep Extrack提取

常见问题

1、Burp Suite安装教程

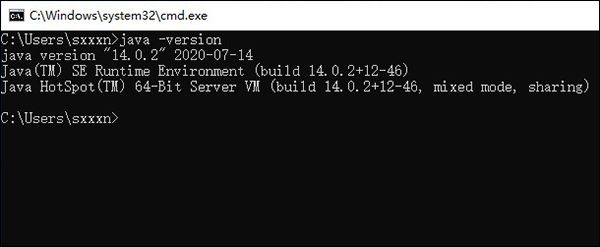

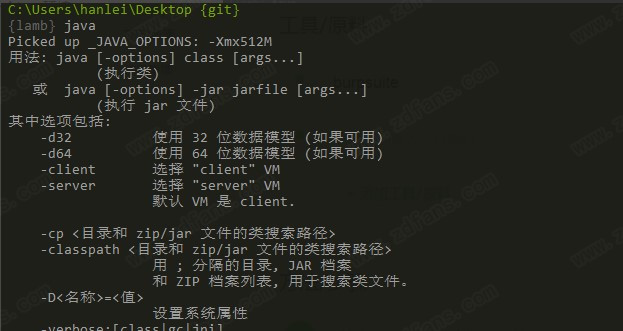

Burp Suite Professional是一个无需安装软件,下载完成后,直接从命令行启用即可。但Burp Suite是用Java语言开发的,运行时依赖于JRE,需要提前Java可运行环境。如果知识兔没有配置Java环境或者不知道如何配置的童鞋下文有Java环境配置 配置完Java环境之后,首先验证Java配置是否正确,如果知识兔输入java -version 出现下图的结果,证明配置正确且已完成。

这时,你只要在cmd里执行java -jar /your_burpsuite_path/burpSuite.jar即可启动Burp Suite,或者,你将Burp Suite的jar放入class_path目录下,直接执行java -jar burpSuite.jar也可以启动。

注意:your_burpsuite_path为你Burp Suite所在路径,burpSuite.jar文件名必须跟你下载的jar文件名称一致

如果知识兔Java可运行环境配置正确的话,当你知识兔双击burpSuite.jar即可启动软件,这时,Burp Suite自己会自动分配最大的可用内存,具体实际分配了多少内存,默认一般为64M。当知识兔在渗透测试过程,如果知识兔有成千上万个请求通过Burp Suite,这时就可能会导致Burp Suite因内存不足而崩溃,知识兔从而会丢失渗透测试过程中的相关数据,这是知识兔不希望看到的。因此,当知识兔启动Burp Suite时,通常会指定它使用的内存大小。一般来说,知识兔通常会分配2G的内存供Burp Suite使用,如果知识兔你的电脑内存足够,知识兔可以分配4G;如果知识兔你的电脑内存足够小,你也可以分配128M。当你给Burp Suite分配足够多的内存时,它能做的工作也会更多。指定Burp Suite占用内存大小的具体配置方法是在启动脚本里添加如下命令行参数: 假设启动脚本的名称为burp_suite_start.bat,则该bat脚本的内容为

java -jar -Xmx2048M /your_burpsuite_path/burpsuite.jar

其中参数-Xmx指定JVM可用的最大内存,单位可以是M,知识兔也可以是G,如果知识兔是G为单位的话,则脚本内容为:

java -jar -Xmx2G /your_burpsuite_path/burpsuite.jar

Burp Suite是不支持IPv6地址进行数据通信的,这时在cmd控制台里就会抛出如下异常

java.net.SocketException: Permission denied

同时,浏览器访问时,也会出现异常

Burp proxy error: Permission denied: connect

当出现如上问题时,知识兔需要修改启动脚本,添加对IPv4的指定后,重启Burp Suite即可。

java -jar -Xmx2048M -Djava.net.preferIPv4Stack=true /your_burpsuite_path/burpsuite.jar

通过 -Djava.net.preferIPv4Stack=true参数的设置,告诉Java运行环境,知识兔使用IPv4协议栈进行数据通信,IPv6协议将会被禁止使用。这个错误最常见于64位的windows操作系统上,知识兔使用了32位的JDK

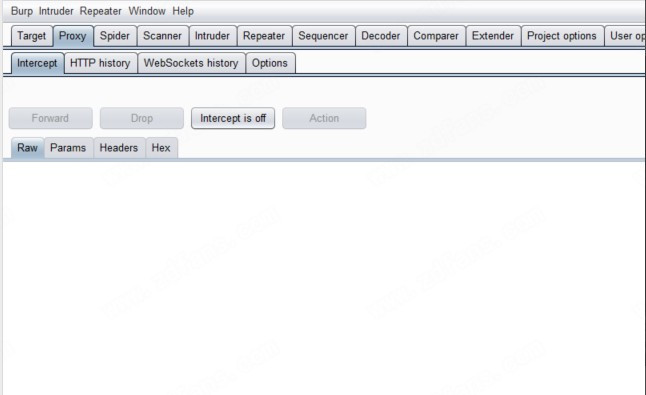

2、burpsuite抓包教程

首先要安装java JDK,然后知识兔安装burp suite软件,知识兔打开工具包中的Burpsuite文件夹,该文件夹里有两个jar包,知识兔双击打开BurpLoader.jar

打开后知识兔点击I Accept,next后知识兔点击Start Burp

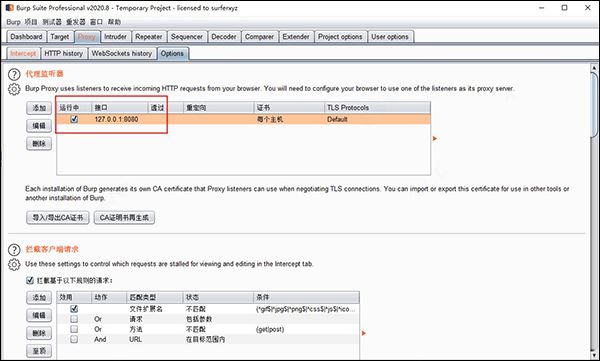

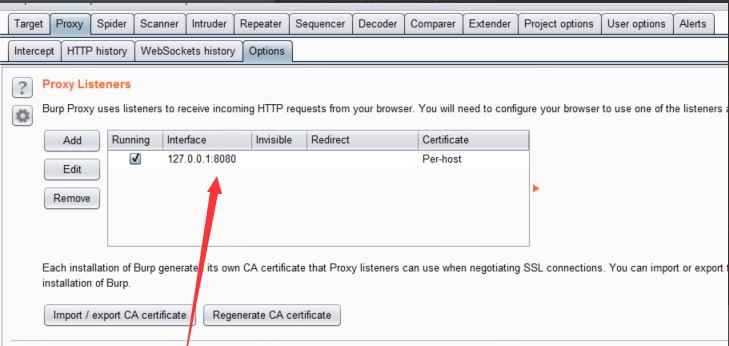

然后知识兔需要,配置Burp 代理

依次知识兔点击Proxy —> Options —> add —> Binding —>设置端口和IP —> OK

IP设置为本机回环IP(127.0.0.1),端口设置为8080

然后知识兔打开Burp已经有默认的代理127.0.0.1:8080,勾选即可用。

配置浏览器的代理,这里以firefox为例,其它浏览器类似。

打开firefox —> 打开菜单 —> 选项

然后知识兔高级—— > 设置

选择 手动配置代理 —> 设置代理IP 127.0.0.1 —> 端口8080 —> 选中 为所有协议使用相同代理 —> 确定

以上设置完成后,就可以进行抓包爆破了。

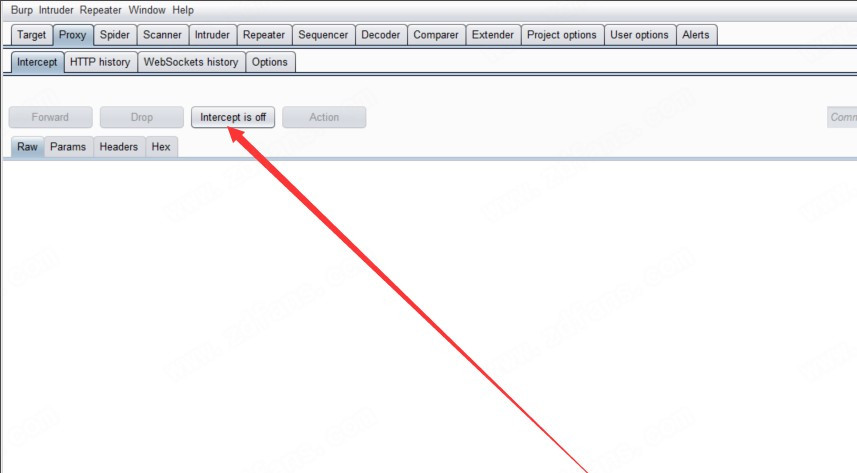

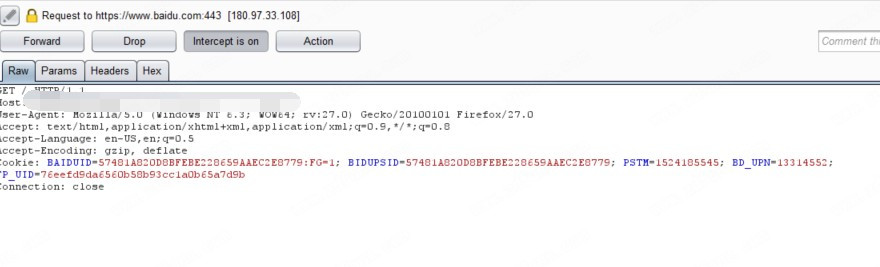

首先进行抓包,Proxy —> Intercept —Intercept is off/on

这里:Intercept is off代表不抓包,Intercept is on抓包。

设置Intercept is on时,知识兔点击需要抓取包的页面,就可以抓取请求包

以下以抓取weblogic登录时的请求包为例讲解。

输入用户名和密码 —> 设置Intercept is on —> 知识兔点击登录 —> 抓包成功

3、burpsuite爆破密码

如果知识兔抓取登录的请求包后并且知识兔用户名和密码都是明文的话,便可进行爆破。

接下来,爆破操作步骤如下:

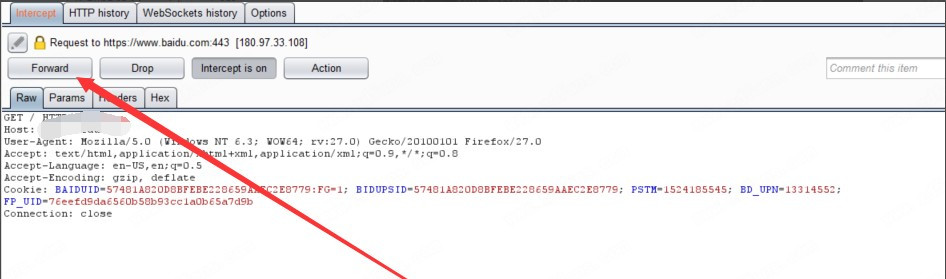

Action —> Sent to Intruder

Intruder —> Positions

单击Clear ,然后知识兔分别 选中admin —> Add

选中123456 —> Add

选择爆破模式:Cluster bomb

在弹出的对话框中,添加用户名字典和密码字典,然后知识兔点击 Payloads

当然你也可以写好一个txt文件,导入即可。

执行爆破:知识兔点击Start attack

结果查看,通过Length来判断爆破是否成功。

那么可以根据这个长度判断出,爆破出的用户名是admin密码是axis2。

爆破成功的用户名和密码返回长度与失败的返回长度差异很大。

4、burpsuite使用教程

首先需要安装一个java环境。

然后知识兔需要下载好一个burpsuite的软件,如果知识兔是jar包就用java -jar 打开就可以了。

如果知识兔要使用代理的话,知识兔可以使用fillder导流或者进行设置代理。

知识兔先知识兔点击这里就可以对访问的流量进行一个拦截。

使用浏览器对网址进行访问。

知识兔点击这里就可以让拦截的包发送出去。

下载仅供下载体验和测试学习,不得商用和正当使用。