ida pro 7.5破解版下载 反汇编工具IDA Pro 7.5 SP2/SP3(7.5.201028) 绿色免激活集成MIPS版 32位/64位

ida pro 7.5破解版是一款专业的交互式反汇编工具,作为最优秀的反汇编软件之一,它发展成熟且功能强大,知识兔从专业的逆向工程师到业余爱好者等众多编程汇编方面的人士都可以使用!不仅可以用来分析数据代码,还可以用它来检测程序中的恶意代码,由于其初中的能力,知识兔以及快速、完全交互、多处理器、多种文件格式支持、强大的调试器、代码制图、灵活可定制等多方面优势结合,已然成为程序安全防护以及代码攻击等领域的重要工具。通过对IDA的交互来指导IDA更好地反汇编,它会按用户的指令快速找到可疑之处,用户的工作是通知IDA怎样去做。比如人工指定编译器类型,对变量名、结构定义、数组等定义等。超强的交互能力让用户在反汇编大型软件时显得独具优势!多处理器特点是指IDA支持常见处理器平台上的软件产品。IDA支持的文件类型非常丰富,除了常见的PE格式,知识兔还支持Windows,DOS,UNIX,Mac,Java,.NET等平台的文件格式。

IDA Pro 7.5 Keygen下载 含视频使用教程 亲测可用

Hex-Rays IDA Pro 7.5 SP2/SP3 安装免费版下载

IDA Pro(反汇编工具) v7.0 Hex-Rays 绿色破解完整版 支持x64/x86

PS:因为软件本身有部分功能受到使用限制,所以知识兔小编找来了ida pro 7.5版本的破解版,免费使用全部功能。在本页面分享的百度网盘地址中,包含了IDA Pro 7.5 SP2 (x86, x64, ARM, ARM64) 与 IDA Pro 7.5 SP3 (x86, x64, ARM, ARM64, PPC, PPC64, MIPS)两个绿色集成MIPS版,欢迎需要此款工具的朋友前来下载体验。

IDA Pro 7.5 SP2版本修复了新的macOS11 / iOS14二进制文件中的一些直接问题,并且知识兔主要侧重于增强对新文件格式的静态分析。

IDA Pro 7.5 Service Pack 3引入了针对即将发布的macOS 11(Big Sur)的一些新的有趣功能,并分享了针对许多小问题的修复程序。

并且知识兔从SP3开始,IDAPython与Python 3.9不兼容。如果知识兔您在运行IDAPython代码时遇到崩溃,尤其是以下语句崩溃:`from PyQt5 import QtCore`,请运行“ idapyswitch”实用程序,该实用程序位于安装目录中IDA旁边,然后知识兔选择Python 3.8(或更早版本)安装。

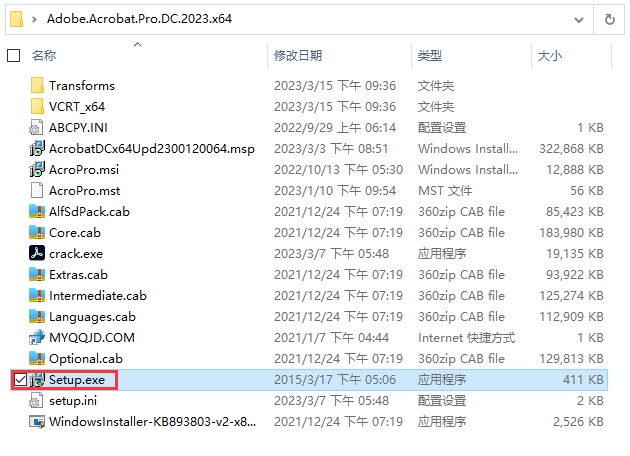

使用说明

该绿色版基于网络泄露版本制作,仅重新KeyGen以及添加几个必要文件,其它无任何修改。

1、运行IDAProHelper.exe进行绿化。

2、如果知识兔需要Python插件支持,请自行安装目录下的python-3.8.6-amd64.exe。

功能特色

1、敌对代码分析

考虑到当今恶意代码的速度和复杂性,需要一种功能强大的分析解决方案。IDA Pro已成为恶意软件分析领域的标准,知识兔以至于有关新病毒的信息通常以“ IDA数据库”的形式交换。防病毒,恶意软件和间谍软件分析师每天都会使用IDA Pro来调查新的病毒样本威胁并分享及时的解决方案。

2、漏洞研究

漏洞披露的话题仍然颇具争议,但实际上,软件通常很容易受到外部攻击。IDA Pro是调查此类漏洞的理想工具。如果知识兔不固定它们,则第三方可能出于不诚实或犯罪意图利用它们。例如,威斯康星州安全分析器是一个非常有趣的项目,旨在研究软件漏洞,其中IDA Pro扮演着重要角色。

3、商用现货(COTS)验证

许多软件是在使用它们的国家以外开发的。由于这些程序难以验证,而且知识兔由于完整的源代码审核和重建并不总是可行或可行的,因此IDA之类的工具分享了一种方便的方法来检查程序是否确实按照其声明的方式运行,是否没有有害漏洞并且知识兔不泄漏任何敏感信息。

4、隐私保护

软件正在各个层面入侵知识兔的生活。在可能被收集,出售或利用的有关单个用户的数据量激增到前所未有的水平时,尊重基本隐私权是许多人的关注点。IDA Pro帮助调查可能引起关注的软件,知识兔从而保护您的基本权利。

5、其他用途

IDA Pro在学术界引起了很多兴趣。在这里可以看到IDA Pro发挥作用的部分论文清单。

软件优势

1、快速

IDA只需几秒钟即可分析二进制文件。

2、完全交互式

与反汇编程序无缝,快速地工作,并更直观地分析代码。

3、支持所有标准平台的

IDA可在GUI和控制台模式下的所有标准平台(MS Windows,Linux,Mac OS X)上运行。

4、多处理器处理数十个处理器

具有相同的界面和功能,知识兔以加快分析过程。

5、处理多种文件格式

IDA可以加载和反汇编几乎任何文件格式。

6、强大的调试器

IDA还是多功能调试器,知识兔支持多个调试目标并可以处理远程应用程序。

7、可编程的

通过IDC或IDAPython,知识兔可以按照您自己的要求对IDA进行可编程扩展。

8、开放式插件体系结构

IDA的功能可以通过使用可编程插件轻松扩展。

9、FLIRT

快速库识别和识别技术可识别许多编译器的标准函数调用。

10、制图

代码制图一目了然,分享了代码结构的图形概述。

11、LUMINA的服务器

的Lumina的服务器保存元数据(名称,原型,数类型,…)约了一大批知名的功能。

12、可定制的

IDA在所有平台上都具有完全可定制和统一的工作环境。

IDA Pro 7.5 SP3更新日志

IDA:7.5sp3的新功能

官方更新详情:https://www.hex-rays.com/products/ida/news/7_5sp3/

突出:

知识兔使用VMware Fusion 12改进了macOS11内核调试。

知识兔还改进了MH_FILESET内核缓存的符号表示。

完整的变更清单:

调试器:

改进的macOS 11内核调试

宏:

改进对iOS内核缓存中的线程指针的处理

支持链接到boot / sys kext集合的macOS11内核缓存的符号。有关概述,请参阅macho.cfg中的BOOT_KC_PATH

Bug修复

78K0S:操作码D5被错误地解码为INC(应为DEC)

精心制作的IDB文件可能会触发IDA中的“释放后使用”

选择器:使用错误的CHOOSER参数调用了ui_get_chooser_item_attrs事件

克隆脚本片段可能会破坏数据库

调试器:iOS调试器在iOS14上损坏

调试器:iOS调试器可能无法在iOS 14上获取进程列表

调试器:mac / ios / xnu调试器将创建大量无意义的调试器段

调试器:mac调试器可能无法从系统dylib加载符号

调试器:PIN:摆脱警告“调试程序的异常地址”,允许通过Debug-> Attach启动远程PIN

调试器:Linux:在处理具有许多短期线程的程序时,调试器可能会进行干预

调试器:使用空数据库附加后,xnu调试器将无法分解c ++名称

反编译器:“创建新的结构类型”可能会生成带有禁止字符的新结构类型,例如<

反编译器:“ push esp / pop reg”反编译错误

反编译器:自动映射变量在某些情况下过于激进

反编译器:更改结构字段的类型将导致__cppobj属性的丢失

反编译器:如果知识兔要求反编译不存在的函数(nullptr),则decompile()会崩溃

反编译器:修复了损坏的IDBS崩溃的情况

反编译器:修复了错误警报“ blob末尾忽略了垃圾……”

反编译器:固定Interr 50902

反编译器:在某些情况下,“重置指针类型”操作不起作用(无效)

反编译器:在某些情况下,反编译器会将后缀添加到用户定义的名称中(myvar-> myvara)

反编译器:在某些情况下,知识兔从另一个窗口(例如,知识兔从本地类型)跳转到伪代码将无法激活该窗口

反编译器:在macOS上,反编译器将使用快捷方式“ Ins”而不是“ I”来执行“编辑块注释”操作

反编译器:PPC:如果知识兔减去地址,则假定正在计算大小

反编译器:重命名结构字段将导致__cppobj属性的丢失

反编译器:Ctrl-Alt-X将丢失对枚举成员的某些外部参照

DWARF:在死于内存不足错误之前,IDA可能会尝试在损坏的文件上分配过多的内存

DWARF:DWARF插件可能会使某些特制文件使IDA(空指针取消引用)崩溃

DWARF:DWARF插件可以与特制文件进行交互

DWARF:该插件可能会导致IDA使用某些特制的输入文件而崩溃(堆栈耗尽)

DWARF:当DW_TAG_namespace的名字(破损)的第一个字符是“#”时,该插件可能会无限循环(看似)

DWARF:在某些DWARF输入文件上,该插件可以在堆栈展开期间执行“使用后释放”功能

DWARF:该插件可以对某些特制文件进行免费使用

DWARF:在尝试加载压缩段之前,先验证它们的大小

打开重新建立并保存的数据库时,IDA可能会抱怨“数据库损坏”(错误排列)

加载损坏的elf文件时IDA可能崩溃

解析损坏的PDB文件时IDA可能崩溃

使用脚本片段执行某些操作时,IDA可能会崩溃

从损坏的数据库恢复功能信息时,IDA可能崩溃

IDA可能会在一些损坏的IDB上无休止地循环

IDA可能因损坏的ELF文件而出现内部错误20078失败

如果知识兔默认调试器设置为windbg,则在加载ARM64驱动程序时IDA会崩溃

加载损坏的elf文件时,IDA会尝试分配大量内存

IDAPython:如果知识兔Python运行时在初始化期间调用exit(),则IDA在启动时会以静默方式退出

IDAPython:缺少ida_bytes.bin_search文档

IDAPython:ida_bytes.next_visea,ida_bytes.prev_visea不可用

IDAPython:ida_ida.AF_FINAL的值为-0x80000000而不是0x80000000

IDAPython:ida_name.MNG_ *和ida_name.MT_ *值未公开

IDAPython:在IDA 7.0之后,ida_search.SEARCH_UNICODE不可用,而ida_search.find_binary()仍然可用

IDAPython:如果知识兔“导航着色器”返回无法转换为32位的长整数,则IDA将无法及时报告问题,知识兔从而使以后的Python代码失败

IDAPython:如果知识兔Python初始化失败,则可能发生内部错误30615

IDAPython:将ida_kernwin.choose_find()与非IDAPython选择器一起使用会使IDA崩溃

IDAPython:使用Python 2时,带有魔术“编码”注释的脚本可能无法运行

重新设定基准后,某些情况下可能会发生INTERR 1983

LUMINA:修复了macOS11上的“不支持的OpenSSL版本”错误

修改函数参数的属性(例如添加__hidden)将保存在数据库中,但不会立即反映在反汇编中

在Windows上,idat将使操作系统处理某些Ctrl-键,知识兔从而使它们在IDA中不可用

在没有IDB的情况下打开IDA,然后知识兔打开脚本摘要对话框,然后知识兔在IDB中加载摘要,将无法正确加载该数据库的摘要

PC:按Ctrl-Z不会撤消处理器特定选项的更改

PC:parse_reg_name()可能为XMM / YMM / ZMM寄存器返回错误的寄存器类型

PC:某些FMA指令未在32位模式下解码

禁止将程序重新设置为奇数个字节(并导致以后出现问题)

通过按F2重命名本地类型会导致将其从所有使用地点中删除

没有打开的反汇编视图,搜索所有出现的字节序列将不起作用

类型:在结构视图中使用__vftable成员创建c ++结构时,并未将该结构标记为具有vftable;只有从本地类型这样做才有效

UI / QT:在自动分析过程中,知识兔输入快速过滤器(例如在“函数窗口”中)可能会导致某些字符丢失

UI / QT:在“文件夹”模式下无法隐藏列

UI / QT:如果知识兔对“结构”或“枚举”小部件中的条目进行了排序,则使用滚动条滚动会跳过某些条目

UI / QT:重命名“本地类型”中的文件夹会在错误的单元格上显示编辑器(即使知识兔文件夹名称位于第一列中,即“顺序”中也位于“名称”列中)。

UI / QT:右键单击将使macOS11 beta7及更高版本上的IDA崩溃

UI / QT:“命令面板”可能会拒绝保留用户的选择,知识兔从而使其难以使用

UI / QT:对“本地类型”视图进行排序时,“跳转到本地类型”的反编译器操作可能无法选择正确的类型

UI / QT:在排序的文件夹视图中搜索文本时,IDA可能会无限循环

UI / TXT:无法在“脚本片段”对话框中“导入”片段

使用者介面:在表格/树状检视中按Alt + T / Ctrl + T搜寻,不会按原样回绕

UI:从“文件夹”模式开始的选择器可能没有用户期望的列大小

UI:按照惯例,Cmd + M不会最小化macOS上的IDA窗口

用户界面:调试器堆栈视图可能显示位错误的值(例如,知识兔用于64位程序的32位值)

IDA Pro 7.5 SP2 BUG修复

IDA:7.5sp2的新功能

官方更新详情:https://www.hex-rays.com/products/ida/news/7_5sp2/

Bug修复:

•BUGFIX:在某些情况下可能会发生“撤消期间的不良事件”

•BUGFIX:“查找下一个错误”可能会使IDA崩溃

•BUGFIX:“ ida -I1”试图将自身设置为系统范围的即时调试器时修改了错误的注册表项

•BUGFIX:ARM:A64 LDARP指令打印有错误地重复的操作数

•BUGFIX:ARM:如果知识兔启用了指令简化功能并且知识兔存在立即数移位的指令,IDA可能显示错误的值

•BUGFIX:ARM:A64指令CRC32W打印有不必要的.W后缀

•BUGFIX:如果知识兔代码段以注释结尾且没有换行符,则compile_idc_snippet()可能会失败

•BUGFIX:指向stkvars的外部参照列表中的光标位置未保留

•BUGFIX:调试器:恶意客户端可能会在没有密码的情况下在受密码保护的调试服务器上调用命令

•BUGFIX:调试器:在启用跟踪的情况下挂起进程而退出时,IDA可能会与interr 40052崩溃

•BUGFIX:调试器:如果知识兔从进程中删除断点意外失败,则IDA可能会退出并出现内部错误40038

•BUGFIX:调试器:IDA可能无法通过GDB附加到正在运行的QEMU实例

•BUGFIX:调试器:IDA可以与64位GDB标志寄存器进行交互

•BUGFIX:调试器:在极少数情况下,在Win32调试器中使用Appcall时IDA可能崩溃

•BUGFIX:调试器:在多线程情况下,ios调试器可能无法处理读/写断点。

•BUGFIX:调试器:linux:段寄存器的基数在x86_64中计算不正确

•BUGFIX:调试器:PPC:调试VLE代码时,IDA会将断点放在错误的位置

•BUGFIX:调试器:ARM32平台上的Dn寄存器的值不可用

•BUGFIX:调试器:使用Windbg后端连接到某些Windows 10系统时,IDA似乎挂起

•BUGFIX:调试器:win32:在Windows 7上,如果知识兔第二次将可执行文件映射到地址空间,则IDA可能会错误地重新建立数据库基础(例如,在“文件打开”对话框中显示图标时,可能会发生)

•BUGFIX:反编译器:分配给变量的一部分可能会错误地解释为分配给整个变量

•BUGFIX:反编译器:将“global xrefs”的热键更改为Ctrl-X,因为Shift-X不能在所有情况下(例如,在选择器中)都能很好地工作

•BUGFIX:反编译器:反编译器可能会丢失修改其操作数的指令

•BUGFIX:反编译器:修复了当hexrays.cfg中的COLLAPSE_LVARS = YES时,反编译失败的崩溃

•BUGFIX:反编译器:修复了Interr52329,如果知识兔枚举类型在反编译器中应用后被重命名,则可能会发生

•BUGFIX:反编译器:修复了许多内部错误

•BUGFIX:反编译器:打开使用反编译器保存的数据库时,IDA可能会因未处理的异常而崩溃

•BUGFIX:反编译器:在某些情况下,“取消”按钮并未停止反编译

•BUGFIX:反编译器:如果知识兔在变量名称中使用括号,则可能会发生内部错误

•BUGFIX:反编译器:可能需要按两次Escape键,才能通过跳转到某个地址来取消请求的反编译

•BUGFIX:反编译器:无法在“转换为struct *”对话框中输入移位值的负数

•BUGFIX:反编译器:ppc指令mulhd被错误地反编译

•BUGFIX:反编译器:在函数主体第一行的末尾按Enter不会添加空行

•BUGFIX:反编译器:从两个不同的伪代码窗口两次重命名同一变量可能会导致错误警告

•BUGFIX:反编译器:某些强制变量未正确应用

•BUGFIX:反编译器:一些lvar映射将被反编译器忽略

•BUGFIX:反编译器:一些SSE2指令反编译为错误的内在函数

•BUGFIX:反编译器:取消从“ Pseudocode-A”到新功能的跳转时,取消反编译可能导致IDA切换到“ IDA View-A”

•BUGFIX:demangler:对于旧的borland模式(v <5.5),模板参数中的某些类型被错误地解拼

•BUGFIX:DWARF:DWARF插件可能会抱怨某些Golang二进制文件的数据无效

•BUGFIX:DWARF:DWARF插件可能会进入不一致状态,并根据某些构造进行纾困

•BUGFIX:DWARF:DWARF插件可能无法将涉及相似名称的typedef的某些构造解析为各种模板实例化

•BUGFIX:DWARF:如果知识兔使用某些(GCC)构造来指定其const值,则该插件可以多次创建相同的参数

•BUGFIX:ELF:MIPS:改进对特殊符号“ _gp_disp”的处理

•BUGFIX:ELF:PLT存根可能会被截断并在某些MIPS文件中标记为“不返回”,知识兔从而导致错误的分析

•BUGFIX:ELF:某些ARM共享对象可能无法解析外部符号(导入)

•BUGFIX:枚举基数没有立即从枚举视图传播到本地类型

•BUGFIX:修复了将随机Interr30143附加到生成大量异常的WoW64应用程序时发生的问题

•BUGFIX:修复了调试器会话后可能发生的内部错误1544

•BUGFIX:gdb调试器可以在多线程情况下插入30044。

•BUGFIX:即使知识兔配置为这样做,GDB也不会掩盖异常

•BUGFIX:异常发生后手动恢复时,GDB不尊重用户的请求

•BUGFIX:GDB:LR被错误地设置为PPC配置的指令指针(正确的寄存器是PC)

•BUGFIX:hexview:编辑未定义的字节并将其值设置为0xFF,可能无法正确显示该值

•BUGFIX:IDA分析可能会在分析由clang产生的某些开关模式时无限循环(例如,在chrome.dll中)

•BUGFIX:如果知识兔发生网络错误或远程GDB目标不支持/报告线程,IDA可能会崩溃

•BUGFIX:清理泄漏的类型对象时,IDA可能会在退出时崩溃(例如,在反编译错误之后)

•BUGFIX:当调试器标志名称用作IDC脚本中的变量时,IDA可能崩溃

•BUGFIX:加载正在进行自动分析的新数据库时,IDA可能崩溃

•BUGFIX:调试期间使用防盗时,IDA可能会崩溃

•BUGFIX:IDA可能无法还原某些段寄存器区域

•BUGFIX:IDA可以与分享PCF_EA_CAPABLE place_t实现的C 插件进行交互(40662)

•BUGFIX:应用带有__spoils列表的函数原型(包含ARM64 Xnn寄存器)时,IDA可能会产生致命错误

下载仅供下载体验和测试学习,不得商用和正当使用。